阿里云SSH登录基线检测[permitrootlogin]和密码策略合规检测[密码最长使用时间]问题修复

更新时间:2018-04-13•点击: • 技术分享

阿里云SSH登录基线检测和密码策略合规检测问题修复

完毕!

风险分类:系统-基线策略

检测项说明:

SSH登录安全策略检测如下配置: 1.登录端口是否为默认22端口 2.root账号是否允许直接登录 3.是否使用不安全的SSH V1协议 4.是否使用不安全的rsh协议 5.是否运行基于主机身份验证的登录 修复方案: 编辑 /etc/ssh/sshd_config 1.Port(非22) 2.PermitRootLogin(no) 3.Protocol(2) 4.IgnoreRhosts(yes) 5.HostbasedAuthentication(no)以上修复问题,只需要修改SSH端口为其他端口,建议4位端口例如6789等。安装了控制面板的同学,可以在控制面板中-安全管理-SSH管理中:1.直接修改端口。2.允许root登录关闭。修改后重启SSH即可。

风险分类:账号-系统账户安全

检测项说明:

密码策略合规检测会检测如下Linux账户密码策略: 1.账号密码最大使用天数 2.密码修改最小间隔天数 3.账号不活动最长天数 加固建议: 1.在/etc/login.defs 里面修改 PASS_MAX_DAYS 1095 2.在/etc/login.defs 里面修改 PASS_MIN_DAYS 7 3.执行useradd -D -f 1095这个按照要求修改即可,远程的同学无需开启SSH,直接登录阿里云账户,进入ECS主机管理,点击远程链接。输入6位远程链接密码登录后执行即可。

完毕!

推荐阅读

-

有哪些虚拟主机管理系统 八大免费

2017-09-19 16:30:26•125 次

-

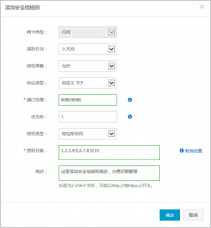

织梦dede内容模型定义的自定义字段

2017-09-17 09:33:00•113 次

-

调用织梦DedeCMS上级栏目名称及链接

2017-09-16 12:31:47•70 次

-

在 wdcp v3.2 面板上,上传SSL证书,实

2017-09-16 11:34:46•90 次

-

阿里云ECS如何添加安全组规则

2017-09-16 11:34:37•158 次